Con las nuevas conexiones de Internet y proveedores como Telefónica y ONO que ofrecen velocidades de 300Mbs simétricas a través de fibra óptica, podemos proponer una copia de seguridad a través de internet manteniendo a salvo toda la información de la empresa de forma segura y rápida a un coste muy reducido.

En esta ocasión vamos a montar el servidor OwnCloud sobre Centos 7, instalaremos nuestro cliente de sincronización y programaremos nuestro cliente configurando las carpetas para realizar las copias de seguridad.

Comenzamos instalando nuestro servidor de Apache para poder ofrecer páginas web, además deberemos abrir los puertos en el cortafuegos para el HTTP y HTTPS, y configurar el servicio para que auto-inicie en futuros reinicios del servidor NAS.

| yum --enablerepo=remi,epel install httpd

sudo firewall-cmd --permanent --add-port=80/tcp sudo firewall-cmd --permanent --add-port=443/tcp sudo firewall-cmd --reload sudo systemctl start httpd sudo systemctl enable httpd |

|

Ahora instalamos el servidor de base de datos, en este caso OwnCloud funciona con MYQL al trabajar con Centos instalaremos MariaDB

| yum --enablerepo=remi,epel install MariaDB-serverservice MariaDB start |

Una vez montando nuestro servidor LAMP básico para el correcto funcionamiento del servidor NAS importaremos el repositorio de OwnCloud para Centos 7

| sudo rpm --import https://download.owncloud.org/download/repositories/stable/CentOS_7/repodata/repomd.xml.key |

Ahora descargamos las fuentes y los dejamos en la carpeta yum.respos.d

| sudo curl -L https://download.owncloud.org/download/repositories/stable/CentOS_7/ce:stable.repo -o /etc/yum.repos.d/ownCloud.repo |

Ahora es momento de lanzar la instalación de servidor OwnCloud

| sudo yum install owncloud |

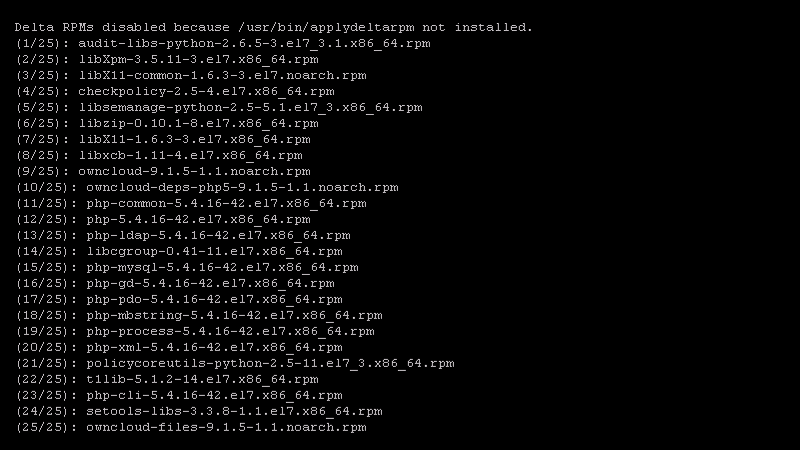

Automáticamente completará todas aquellas dependencias necesarias, en nuestro caso la instalación de 25 paquetes adicionales.

Una vez instalado vamos a crear nuestra base de datos, para ello desde una Shell del servidor ejecutamos

| mysql -u root –p |

Ponemos clave de root de mysql, y creamos la base de datos owncloud

| MariaDB [(none)]> CREATE DATABASE owncloud;

Query OK, 1 row affected (0.00 sec) Asignamos los permisos adecuados para permitir conexiones locales GRANT ALL ON owncloud.* to 'owncloud'@'localhost' IDENTIFIED BY ‘clavemysqlparaowncloud’; FLUSH PRIVILEGES; exit |

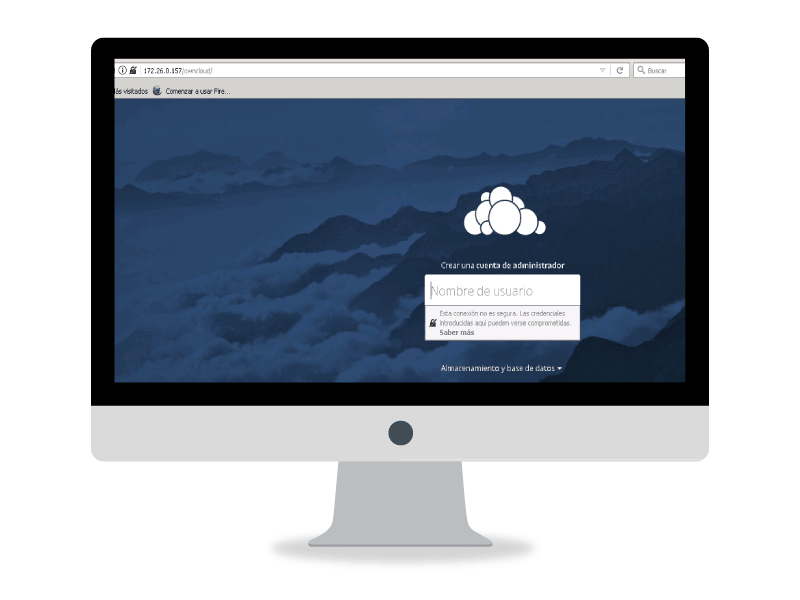

Ahora vamos a nuestro entorno gráfico y entramos en la dirección del servidor NAS a través de nuestro navegador preferido. Será algo como:

Colocaremos el usuario de administrador del servidor owncloud, algunas recomendaciones:

· No usar admin, ni administrador

· Establecer una contraseña como mínimo de 8 dígitos entre mayúsculas, minúsculas, números y signos.

Hasta aquí ya tendríamos el servicio listo para trabajar, pero para todos aquellos que os guste la seguridad informática, os habréis dado cuenta que aún no hemos habilitado el certificado digital en nuestro servidor OwnCloud por lo que vamos a preparar un sistema de cifrado.

Ahora instalamos el modssl

| yum install mod_ssl |

Primero creamos la carpeta donde guardaremos nuestro certificado

| sudo mkdir /etc/ssl/private |

Asignamos los permisos correctos

| chmod 700 /etc/ssl/private |

Y lanzamos un certificado con 2048bits

| sudo openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /etc/ssl/private/apache-selfsigned.key -out /etc/ssl/certs/apache-selfsigned.crt |

Nos pedirá datos de nuestra organización y servidor, recordad que éste certificado será privado, pero totalmente válido en nuestras comunicaciones internas.

Ahora ejecutamos la generación de nuestro archivo .pem

| openssl dhparam -out /etc/ssl/certs/dhparam.pem 2048 |

Para generar el SSLOpenSSLConfCmd la directiva sobre centos realizaremos

| cat /etc/ssl/certs/dhparam.pem | sudo tee -a /etc/ssl/certs/apache-selfsigned.crt |

Ahora debemos ir al fichero de configuración:

/etc/httpd/conf.d/ssl.conf

Y comentamos las líneas

| # SSLProtocol all -SSLv2

# SSLCipherSuite HIGH:MEDIUM:!aNULL:!MD5:!SEED:!IDEA |

También debemos dejar las rutas cambiadas a nuestras ubicaciones creadas

| SSLCertificateFile /etc/ssl/certs/apache-selfsigned.crt

SSLCertificateKeyFile /etc/ssl/private/apache-selfsigned.key |

Para ver si todo ha ido correctamente ejecutaremos

| apachectl configtest

Syntax OK |

Ahora podemos crear una cuenta para cada uno de nuestros usuarios y configurar una carpeta propia de copias de seguridad.

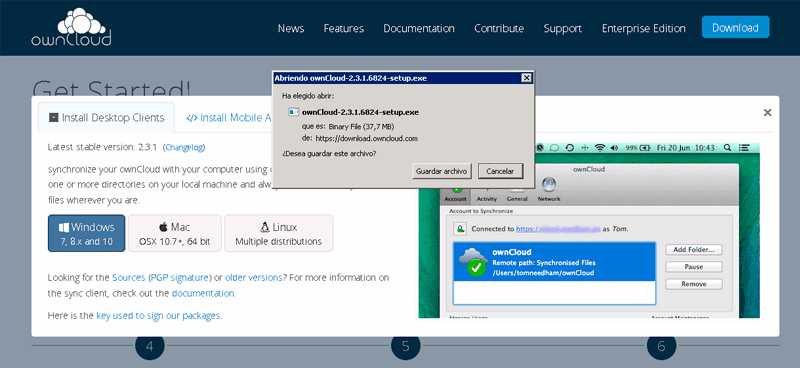

Una vez listo nuestro servidor vamos a instalar nuestro cliente y descargamos el cliente de sincronización desde la web.

https://doc.owncloud.org/desktop/2.1/navigating.html#using-the-network-window

Descargamos la versión de Windows

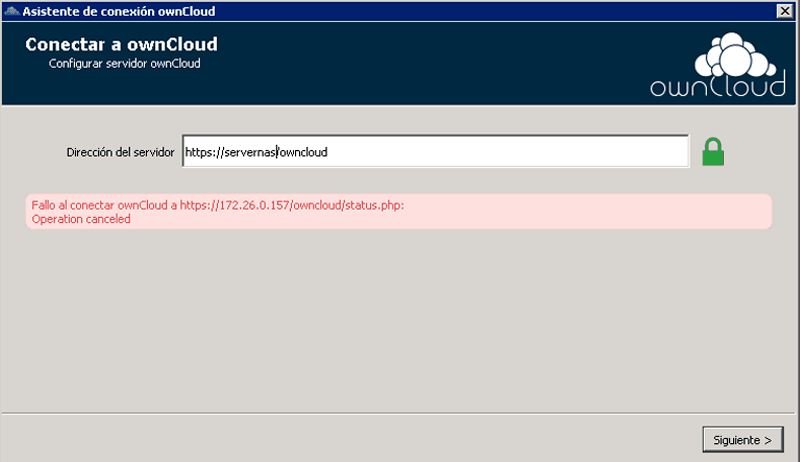

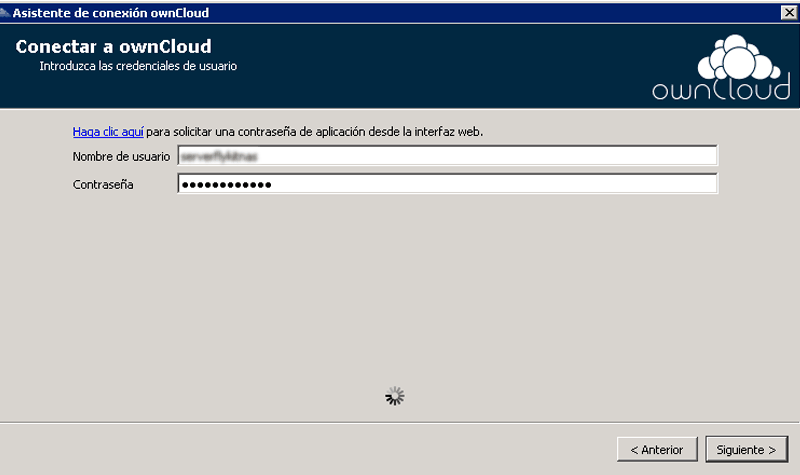

Tras la instalación configuraremos a través de un asistente donde primero nos pedirá la url del servidor OwnCloud

Recordar que el nombre de nuestro acceso debe estar dentro del config.php en trustdomains.

Colamos usuario y contraseña, cada usuario debería tener el suyo independientemente.

Y listo, ya tenemos nuestro servidor de copias de seguridad preparado para trabajar en la nube.

Horario de atención al cliente:

L-V 8.00-14.00

L-J 14.00-18.00